News

- Dettagli

- Will

- News

- Visite: 1181

State scaricando Debian 12, nome in codice bookworm!

State scaricando Debian 12, nome in codice bookworm!

Grazie per aver scaricato Debian!

Oggi esce debian 12! Debian è tra tutte le distribuzioni Linux che abbia mai usato la mia preferita e quella che per me è sinonimo di stabilità, prevedibilità e affidabilità.

La comunità di sviluppatori esperti che lavorano su Debian pone molta enfasi sul controllo di qualità, continuità e compatibilità. È questo che consente a Debian di fungere da base per altre distribuzioni Linux, come Ubuntu.

- Dettagli

- Will

- News

- Visite: 1037

OpenAI ha accettato di adeguarsi alla normativa europea sulla privacy e di rispondere alle richieste dell'autorità italiana sulla rettifica dei dati personali.

Chat GPT è tornata operativa in Italia in questi giorni, OpenAI, la società proprietaria del chatbot, ha infatti accettato di adeguarsi alla normativa europea sulla privacy e di adempiere quindi alle richieste del Garante italiano, tra cui quella di offire possibilità per gli interessati, anche non utenti, di ottenere la rettifica dei dati personali generati in modo inesatto dal servizio o la cancellazione degli stessi.

Già la settimana scorsa, OpenAI aveva consentito a tutti gli utenti mondiali di escludere le proprie conversazioni dal training dell'algoritmo. Adesso Chat GPT dovrà anche consentire agli interessati non utenti di esercitare in modo semplice e accessibile il diritto di opposizione rispetto al trattamento dei dati personali personali utilizzati per l'esercizio degli algoritmi e riconoscere analogo diritto agli utenti, qualora individui il legittimo interesse quale base giuridica del trattamento. OpenAI dovrà anche fare una campagna pubblicitaria affinché tutti, anche i non utenti, sappiano di potere essere esclusi dal chatbot.

- Dettagli

- Will

- News

- Visite: 586

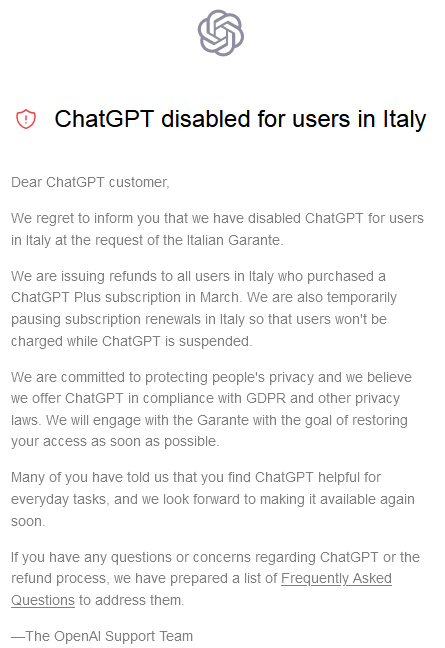

Con la decisione del Garante per la protezione dei dati personali (GDPD) di limitare provvisoriamente il trattamento dei dati degli utenti da parte di ChatGPT, e che ha causato la sospensione del servizio, l’Italia potrebbe avere aperto una strada che altri regolatori europei potrebbero seguire. La Germania potrebbe seguire le orme del regolatore italiano.

Altri Paesi europei starebbero esaminando infatti se sia il caso di adottare misure per fermare la diffusione di chatbot come ChatGPT, soprattutto per capire quale sia la gestione dei dati personali dei cittadini europei da parte di questi servizi di Intelligenza Artificiale utilizzabili su larga scala.

Il Garante e OpenAI si parleranno: Il 30 marzo, il Garante ha disposto con effetto immediato la limitazione provvisoria del trattamento dei dati degli utenti italiani nei confronti di OpenAI, che ha sviluppato e gestisce il chatbot ChatGPT.

Il motivo del procedimento è stato spiegato con la mancanza da parte di OpenAI di una base giuridica per la raccolta di dati personali e l’assenza di una verifica dell’età dei possibili utenti minorenni di ChatGPT.

Sebbene siano stati dati venti giorni di tempo a OpenAI per comunicare quali iniziative saranno intraprese per l’attuazione di quanto prescritto dal provvedimento e per fornire spiegazioni che giustifichino le violazioni ravvisate, il Garante ha stabilito che la limitazione del trattamento dei dati personali italiani avesse effetto immediato: quindi OpenAI ha sospeso ChatGPT in Italia.

OpenAI ha inviato una lettera al Garante il 3 aprile per esprimere la propria disponibilità immediata a collaborare con l’Autorità italiana al fine di rispettare la disciplina privacy europea. Mentre nei giorni a venire, è atteso un incontro in videoconferenza tra il Garante e alcuni rappresentati di OpenAI con lo scopo di facilitare il raggiungimento di una soluzione condivisa in grado di risolvere le criticità sollevate dal regolatore.

La Germania tentata dalla soluzione italiana: Secondo Reuters, le autorità di regolamentazione della privacy di Francia e Irlanda hanno contattato il Garante italiano per saperne di più sulla motivazione del divieto.

Un portavoce del commissario irlandese per la protezione dei dati ha detto: “Stiamo seguendo l'autorità di regolamentazione italiana. Ci coordineremo con tutte le autorità di protezione dei dati dell'UE in relazione a questo problema.”

In Svezia e in Spagna i garanti della privacy non sembrano invece allarmati da ChatGPT, dato che nella nazione scandinava per il momento non hanno in programma di vietare il chatbot, mentre nella penisola iberica il regolatore spagnolo ha detto di non aver ricevuto alcun reclamo su ChatGPT, sebbene non abbia escluso un’indagine futura.

La Germania invece sembra più agguerrita, dato che il commissario tedesco per la protezione dei dati ha dichiarato al quotidiano Handelsblatt che potrebbe seguire le orme dell'Italia bloccando ChatGPT per problemi di sicurezza dei dati.

- Dettagli

- Will

- News

- Visite: 619

Raccolta illecita di dati personali, nessuna informativa e un'assenza di verifiche sull'età dei minori. Con queste principali motivazioni, il Garante della privacy ha disposto lo "stop a ChatGPT", aprendo contestualmente un'istruttoria. Il provvedimento, con effetto immediato, è rivolto a OpenAI, la società statunitense che ha sviluppato e gestisce il software di intelligenza artificiale e in cui Microsoft (società madre di LinkedIn) ha recentemente annunciato nuovi investimenti.

Il Garante lamenta l'assenza di "una base giuridica che giustifichi la raccolta e la conservazione massiccia di dati personali, allo scopo di addestrare gli algoritmi sottesi al funzionamento" del chatbot.

OpenAI dovrà comunicare entro 20 giorni le misure intraprese in attuazione di quanto richiesto, pena una sanzione fino a 20 milioni di euro o fino al 4% del fatturato globale annuo.

Il Garante italiano è la prima autorità a fermare l'algoritmo, unica maniera per continuare ad utilizzarlo è dotarsi di una VPN che assegni un indirizzo IP al di fuori dell'italia oppure utilizzare l'accesso alla rete TOR.

E ora vediamo che succede....

- Dettagli

- Will

- News

- Visite: 411

Sarà un po’ difficile per gli utenti, che da due giorni non possono accedere alla posta, digerire la nota “scaricabarile”: anche ItaliaOnLine ribalta su altri la colpa di un suo disservizio gravissimo. Non è nemmeno chiaro quale possa essere il “problema infrastrutturale inaspettato e imprevisto che non è dipeso da sistemi sviluppati di da Italiaonline”: può voler dire tutto, può voler dire niente. Nella nota si torna anche ad escludere un attacco “cyber” esterno, ma questo non escluderebbe la possibilità di un attacco “interno”: se qualcuno avesse aperto un bel ransomware sul computer aziendale?

Italiaonline in due giorni ha minato 25 anni di reputazione. Una persona affida dati personali ad una azienda che è in grado di proteggerli e gestirli, e che ha le competenze per farlo.

In questi due giorni il provider non ha fatto altro che promettere una rapida soluzione, ma le ore passavano senza nessun apparente miglioramento.

Nel momento in cui scrivo, Libero Mail e Virgilio sono ancora giù, inaccessibili, e l’unico tassello aggiunto a questo puzzle di mistero è il comunicato che ItaliaOnLine ha diramato con un assurdo ritardo.